Öne Çıkanlar

- Brute force saldırıları hem güvenlik hem de sunucu performansı sorunları yaratır; tek katmanlı savunma yeterli değildir.

- Rate-limit, Fail2Ban ve WAF gibi önlemlerle wp-login.php/wp-admin isteklerinin frekansını kontrol altına alın.

- Sunucu kaynak yönetimi (PHP sürümü, veritabanı optimizasyonu, gereksiz eklentilerin kaldırılması) saldırı etkisini azaltır.

- SSH, FTP, firewall ve IP allowlist/denylist ayarları ile ağ katmanında koruma sağlayın; ofis IP’lerini sınırlamak güçlü bir çözümdür.

- Katmanlı güvenlik: güçlü şifre, 2FA, SSL, güncel yazılım ve WAF birlikte kullanıldığında riski ciddi oranda düşürür.

| Öğe | Açıklama |

|---|---|

| Hizmet Türü | WordPress Hosting / VDS / Cloud Sunucu |

| Hedef Kitle | Bireysel kullanıcı, ajans, geliştirici ve KOBİ |

| Zorluk Seviyesi | Orta (cPanel veya SSH tecrübesi avantaj) |

| Öne Çıkan Özellik | Güvenlik ve performans dengesini koruma |

Brute Force Saldırılarını Engelleme: wp-admin Güvenliği konusu, aslında herkesin sandığından daha kritik. WordPress yönetim paneline gelen saldırıların büyük kısmı, akıllı hacker’lardan değil, sabahtan akşama kadar kullanıcı adı/şifre deneyen otomatik botlardan geliyor. Şöyle düşün: Siten hızlı, içeriklerin düzgün ama wp-admin’e dakikada yüzlerce istek yiyince hem performans çöküyor hem de bir gün şifre zayıfsa kapı tamamen açılıyor. Üstelik bu saldırılar genelde “benim site küçük, kim uğraşacak” diyen sitelere de aynı şiddette geliyor. Root yetkisiyle yaşayanlar bu baskıyı loglardan hissediyor, yeni başlayanlar ise sadece “site niye yavaş?” diye soruyor. İşin güzel tarafı şu: Doğru yapılandırmayla bu Brute Force saldırılarını ciddi oranda filtrelemek mümkün ve bunu yapmak için hacker olman gerekmiyor.

Brute Force Saldırılarını Engelleme: wp-admin Güvenliği Hakkında Bilmeniz Gerekenler

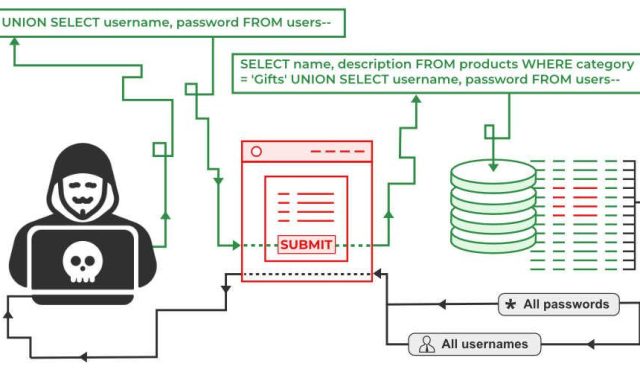

Aslında durum tam olarak şöyle: Brute force saldırısı, zekâdan çok sabır ve kaynak işi. Bot, wp-login.php veya /wp-admin giriş ekranına dakikada yüzlerce, binlerce farklı kullanıcı adı ve şifre dener. Amaç, zayıf bir şifre yakalamak ya da siteni o kadar zorlamak ki sunucu kaynakların boğulsun. Yani hem güvenlik hem performans problemi aynı pakette geliyor.

Bu saldırı türü neden var? Çünkü WordPress dünya üzerindeki en yaygın içerik yönetim sistemi. Varsayılan giriş URL’si belli, formlar belli, hata mesajları çoğu sitede aynı. Saldırgan için “tahmin edilebilir bir kapı” var ve bu kapı çoğu sitede olduğu gibi duruyor. Dolayısıyla wp-admin güvenliği sağlanmadan “ben siteyi yayına aldım” demek, ofis kapısını kilitlemeden çıkmak gibi.

Sektörde çok yayılan bir efsane var: “Güçlü şifre koydum, gerisi önemli değil.” Ne yazık ki doğru değil. Evet, güçlü şifre şart; ama Brute Force Saldırılarını Engelleme: wp-admin Güvenliği söz konusu olduğunda tek katmanlı savunma hiçbir zaman yeterli olmuyor. Çünkü botlar şifreni kırmasa bile, binlerce denemesi yüzünden sunucuyu yorup siteni yavaşlatabiliyor. İşin püf noktası şurada: Hem giriş noktasını zorlaştırmak hem de deneme sayısını ve frekansını kontrol altına almak gerekiyor.

Yapılandırma ve Yönetim: Adım Adım

Kaynak Yönetimi – Limitleri Zorlamayin

Brute force saldırıları sadece “güvenlik” meselesi değil, aynı anda bir “kaynak tüketimi” meselesi. İşlemci, RAM ve disk I/O üzerinde ciddi baskı oluşturuyorlar. Genelde kullanıcılarımızdan duyduğumuz en büyük şikâyet şu oluyor: “Trafiğim artmadı ama hosting CPU sürekli %100, sitede gecikmeler başladı.” Log’lara baktığımızda çoğunlukla ortak tablo şu: wp-login.php’ya yüzlerce IP’den ardı ardına istek.

Şöyle düşünün: Her başarısız giriş denemesi, PHP çalıştırıyor, veritabanına gidiyor, oturum kontrolü yapıyor. Yani küçük bir login formu bile, arka planda sunucuna yük bindiren mini bir süreç zinciri. Bu yükü azaltmak için:

- Önbellekleme (cache) eklentisiyle dinamik sayfaları statik sunun ama giriş sayfasını yanlışlıkla cache’lemeyin.

- wp-login.php ve /wp-admin isteklerine rate-limit (istek sınırı) koyarak botların saniyede onlarca deneme yapmasını engelleyin.

- Sunucu tarafında Fail2Ban gibi araçlarla belirli sayıda hatalı denemeden sonra IP’yi bantlayın.

Aşırı kaynak kullanımı uyarısı geldiğinde panik yapmadan önce kontrol edilecek ilk dosya genellikle access log’lardır. cPanel kullanıyorsan Raw Access veya benzeri log ekranından özellikle /wp-login.php ve /wp-admin istek adetlerine bak. SSH erişimin varsa tail -f access.log | grep wp-login ile anlık izlemek bile çoğu zaman tabloyu netleştirir.

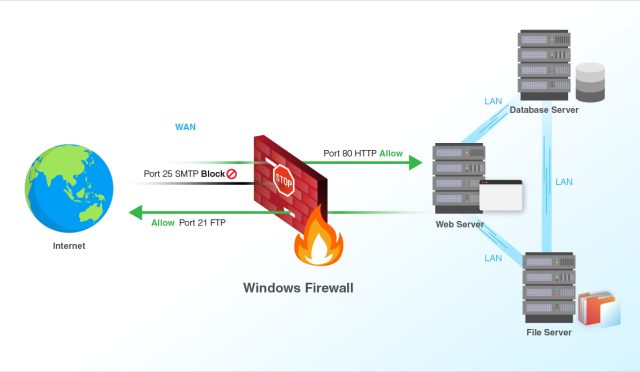

Güvenlik Duvarı ve Port Ayarlari

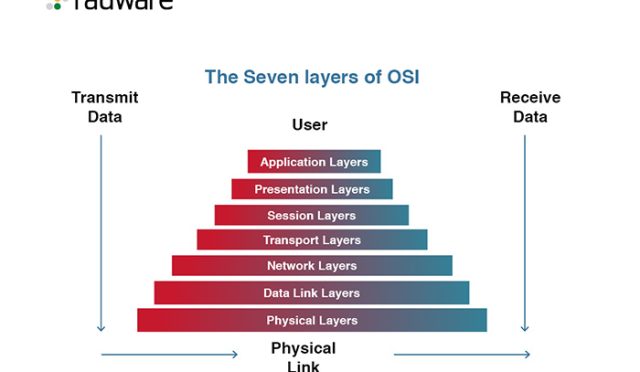

Dış dünyaya açık her port, açık bir penceredir. Saldırganlar genelde en büyük hasarı ana giriş kapısından değil, unutulmuş pencerelerden verir. Brute Force Saldırılarını Engelleme: wp-admin Güvenliği çalışırken de aynı mantık geçerli. Uygulama katmanı (WordPress) kadar, ağ ve sunucu katmanını da sıkılaştırmak gerekiyor.

Basit ama etkili adımlar:

- Varsayılan SSH portunu 22’den farklı bir porta alın. Dürüst olmak gerekirse, bu tek başına mucize yaratmaz ama otomatik tarayan basit botların %70’ini elemeden geçirir.

- SSH için mutlaka parola yerine anahtar (key-based authentication) kullanın ve parola ile giriş iznini devre dışı bırakın.

- FTP mümkünse tamamen kapatın, yerine SFTP veya FTPS gibi daha güvenli alternatiflere geçin.

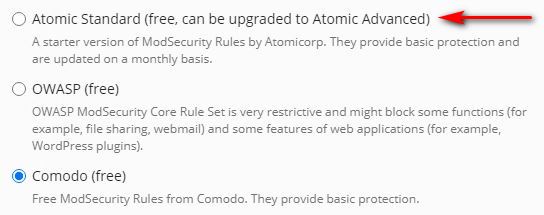

- cPanel benzeri panel kullanıyorsan, cPanel dökümantasyonunda anlatılan IP engelleme ve ModSecurity kurallarını aktif tutun.

- WAF (Web Application Firewall) katmanı kullanarak özellikle

/wp-login.phpisteklerini filtreletebilir, belirli aralıkta çok fazla deneme yapan IP’leri otomatik kara listeye aldırabilirsin.

İşin püf noktası, wp-admin’e herkesin her yerden ulaşabiliyor olmaması. Mümkünse ofis IP’lerinizi allowlist’e alıp, sadece belirli IP aralıklarından panele erişim vermek en sağlam çözümlerden biri. VDS veya Cloud Sunucu kullanıyorsan bu tarz kısıtlamaları doğrudan firewall seviyesinde uygulamak çok daha rahat.

Yazilim Uyumlulugu ve PHP/Veritabani Secimi

Brute Force Saldırılarını Engelleme: wp-admin Güvenliği denince çoğu kişi sadece eklenti ve firewall konuşmak istiyor ama altyapı da en az bunlar kadar önemli. Sık sorulan soru şu: “En güncel PHP sürümüne geçeyim mi, daha mı güvenli olur?”

Cevap: Çoğu durumda evet, ama tek şartla: WordPress çekirdeği, tema ve eklentilerin güncel ve uyumlu olması kaydıyla. En güncel sürüm her zaman en iyisi değil; bazen yeni çıkan bir PHP versiyonunda henüz optimize edilmemiş uzantılar veya uyumsuz eklentiler yüzünden performans sorunları ve hata mesajları görebilirsin. Yine de destek süresi bitmiş, güvenlik güncellemesi almayan PHP sürümlerinde ısrar etmek, bilerek risk almak demek.

Veritabanı tarafında altın kural şu: “Ne kadar az gereksiz sorgu, o kadar az yüzey alanı ve yük.” wp_options tablosunun şişmesi, cron job’ların kontrolsüz artması, spam yorumlar ve log tutan eklentiler veritabanını yavaşlatır. Bunun sonucu, her brute force denemesinin işlem süresi uzar, bu da saldırı anında sunucunun çok daha çabuk tıkanmasına neden olur. Düzenli olarak:

- Gereksiz eklentileri kaldır, sadece kapatmakla yetinme.

- Veritabanı optimizasyonu yap (özellikle

wp_options,wp_posts,wp_postmetatabloları). - wp_cron’u düzenle ve mümkünse gerçek cron job ile zamanla.

Uygulama: Kurulum ve Yayına Alma

Terminali açın, şu komutu girin demiyorum ama mantık şu: Önce ortamı tanı, sonra gerekli katmanları sırayla ekle. Brute Force Saldırılarını Engelleme: wp-admin Güvenliği için tipik yaklaşım şöyle olur:

- Bağımlılıkları kontrol et: PHP sürümün, WordPress çekirdeğin, tema ve eklentilerin güncel olduğundan emin ol. Güvenlik yamaları genelde bu seviyeden başlar.

- wp-admin girişini sertleştir: Kullanıcı adı olarak “admin” kullanma, güçlü ve benzersiz şifre kullan, mümkünse iki faktörlü doğrulama (2FA) ekleyen bir eklenti kur.

- Giriş URL’sini sınırla: Bazı eklentilerle wp-login.php adresini gizleyebilir veya değiştirebilirsin. Tek başına sihir değil, ama botların %50’sini otomatikman dışarıda bırakır.

- Rate limit ve IP kısıtlama ayarla: Hosting kontrol panelinden veya sunucu firewall’ından login denemelerine istek sınırı koy. Belirli sayıdan fazla hatalı giriş yapan IP’ler için geçici veya kalıcı ban tanımla.

- SSL zorunlu hâle getir: Giriş trafiğini mutlaka HTTPS üzerinden geçir. SSL Sertifikası kullanmak zaten günümüzde bir lüks değil, zorunluluk.

Genelde bu adımlar, panelden veya birkaç küçük config düzenlemesiyle 5–10 dakikada tamamlanıyor. Önemli olan, yapılandırmayı bir kere yapıp unutmak değil; ara ara log’lara bakıp, saldırı desenleri değiştikçe ayarları güncellemek.

Sık Karşılaşılan Sorunlar ve Pratik Çözümler

| Sorun | Muhtemel Neden | Çözüm |

|---|---|---|

| Site Yavaş Açılıyor | Zayıf önbellekleme veya yüksek sorgu sayısı | Redis/Litespeed Cache kurulumu yapın |

| Bağlantı Zaman Aşımı | Firewall engeli veya hatalı DNS | Port izinlerini kontrol edin |

Brute force özelinde sahada gördüğümüz birkaç tipik senaryo daha var:

- wp-admin’e giremiyorum: Muhtemel neden: WAF veya güvenlik eklentisi seni de şüpheli trafik sanıp bloklamış olabilir. Çözüm: Kendi IP’ni allowlist’e ekle, güvenlik eklentisinin log’unu incele.

- CPU sürekli yüksek: Muhtemel neden: wp-login’e yoğun bot trafiği, aynı anda çalışan ağır eklentiler. Çözüm: access log’da saldırı kaynağını tespit et, rate limit ve IP ban uygula, gereksiz eklentileri devre dışı bırak.

- Loglar şişiyor, disk doluyor: Muhtemel neden: Sürekli hatalı login denenmesi ve detaylı log tutulması. Çözüm: Log rotasyonu (logrotate) ayarla, gerekirse saldırı dönemlerinde log seviyesini düşür.

Sıkça Sorulan Sorular

Brute Force Saldırılarını Engelleme: wp-admin Güvenliği için WordPress yeterince güvenli mi?

Doğru yapılandırıldığında, evet. WordPress çekirdeği düzenli güncelleme alıyor ve ciddi bir güvenlik ekibi tarafından izleniyor. Asıl risk, zayıf şifreler, güncellenmeyen eklentiler ve temel önlemlerin alınmaması. Ek olarak WAF, 2FA, IP kısıtlama ve güncel PHP/SSL ile katmanlı güvenlik kurarsan risk ciddi oranda düşer.

Fiyat/Performans dengesini nasıl kurarım?

Burada mesele sadece en ucuz hosting’i almak değil. Tıpkı bir araba motoru gibi, sunucular da yüksek devirde (trafikte) doğru soğutmaya (kaynağa) ihtiyaç duyar. Çok zayıf bir pakete brute force yağınca, en iyi güvenlik eklentisi bile bir yere kadar nefes aldırır. Özellikle WordPress için optimize edilmiş WordPress Hosting veya trafiğin ve projen büyüdüyse VDS Sunucu tercih etmek, fiyat/performans dengesini uzun vadede daha sağlıklı kurmanı sağlar.

Taşıma (Migration) işlemi zor mu?

Teknik olarak bakarsak; dosyaları ve veritabanını taşımak, wp-config.php ayarlarını düzenlemek ve DNS yönlendirmesini doğru yapmak yeterli. Ama pratikte, her sitede ufak tefek sürprizler çıkabiliyor. Bu yüzden işin bu kısmını sana karmaşık geliyorsa, taşıma sürecini mümkün olduğunca otomatize eden hizmetleri kullanmak avantaj sağlıyor. Bilhost tarafında WordPress sitelerini uygun altyapıya taşırken hem güvenlik katmanlarını (SSL, WAF, brute force önlemleri) hem de performans ayarlarını birlikte ele alıyoruz; yani “sadece dosyaları kopyaladık, gerisi sende” demiyoruz.

Bu arada, performansınızı artırmak için Güvenlik sayfamızdaki diğer çözümlere de bakabilirsiniz.

Sonuç

İşin özü şu: Brute Force Saldırılarını Engelleme: wp-admin Güvenliği, tek bir ayarla çözülen bir konu değil, birkaç basit katmanın akıllıca birleşimi. Güçlü şifre, güncel yazılım, SSL, firewall, rate-limit ve mümkünse IP kısıtlama… Bunlar bir araya geldiğinde, botların büyük bölümünü kapının dışında bırakıyorsun ve sunucunu da gereksiz yükten kurtarıyorsun. Teknoloji ne kadar karmaşık görünürse görünsün, doğru yapılandırma hayat kurtarır. Eğer bir yerde takılırsan biz buradayız, yorumlarda sorularını bekliyorum.