Öne Çıkanlar

- CSF ve doğru firewall konfigürasyonu varsayılan ayarlarla bırakılmamalı; port yönetimi, rate limiting ve ülke/IP kısıtları kritik.

- Kaynak yönetimi (loglar, I/O, CPU) ihmal edilmemeli; aşırı log yazımı ve binlerce IP kontrolü sunucuyu boğar.

- Güvenli servis ayarları (SSH portunu değiştirme, root login kapatma, FTP yerine SFTP/FTPS) temel savunma katmanlarıdır.

- Uygulama ve veritabanı uyumluluğu önemlidir: güncel ama stabil sürümler, doğru indeksleme ve önbellekleme saldırı yüzeyini daraltır.

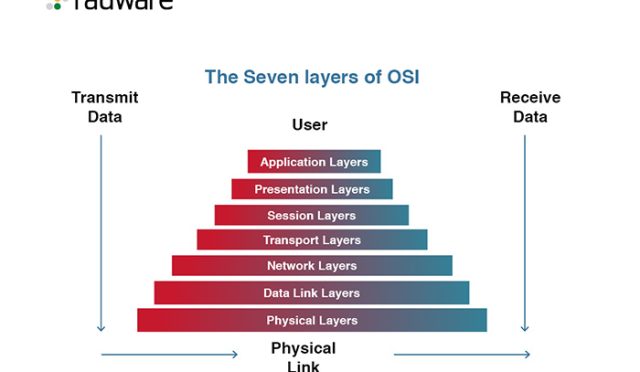

Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı dendiğinde, çoğu kişi hâlâ antivirüs veya “güçlü şifre” noktasında kalıyor. Asıl risk ise genelde çok daha basit bir yerde: Açık bırakılmış gereksiz portlar, yanlış yapılandırılmış firewall kuralları ve “nasıl olsa kimse bulmaz” diyerek değiştirilmeyen varsayılan ayarlar. İster paylaşımlı hosting kullan, ister root yetkisiyle VDS yönet, dış dünyaya açık her kapı aslında potansiyel bir saldırı vektörü.

Aslında durum tam olarak şöyle: Modern saldırılar artık “hedefli” çalışmak zorunda bile değil. Botlar IP bloklarını tarıyor, açık portları tespit ediyor, default kullanıcı/parola kombinasyonlarını deniyor ve sen hâlâ SSH portun 22’de, CSF kuralların da “default” seviyedeyse, oyuna 1-0 geride başlıyorsun. Bu yazıda, özellikle ConfigServer Security & Firewall (CSF) ve temel port yapılandırması üzerinden, hem yeni başlayanları yormadan hem de yıllardır terminal başında yaşayanların göz ardı ettiği 5 kritik firewall ayarını netleştireceğiz.

| Hizmet Türü | VDS / Cloud Sunucu / Dedicated |

|---|---|

| Hedef Kitle | Geliştirici, Sysadmin, Ajans ve Teknik Meraklı Bireysel Kullanıcılar |

| Zorluk Seviyesi | Orta |

| Öne Çıkan Özellik | Güvenlik ve Stabilite |

Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı Hakkında Bilmeniz Gerekenler

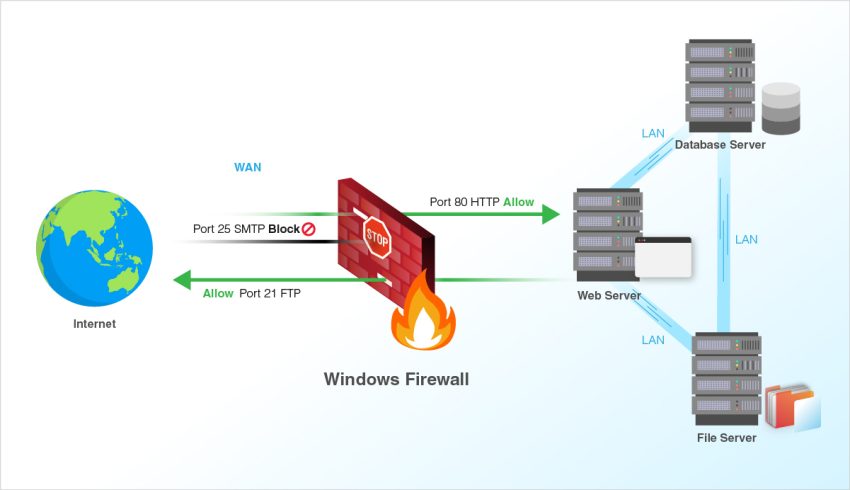

Şöyle düşünün: Firewall, sunucunun kapısındaki güvenlik görevlisi. Ama bu görevli neyi, kime göre, nasıl kontrol edeceğini bilmiyorsa; kapıda biri varmış, yokmuş çok fark etmiyor. Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı aslında bu güvenliğin iskeletini oluşturuyor: Hangi portlar açık olacak, bağlantı başına kaç istek kabul edilecek, hangi ülkeler veya IP blokları engellenecek, şüpheli trafik ne kadar sürede banlanacak gibi temel kurallar.

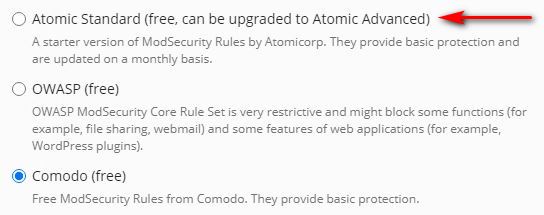

CSF tam da bu yüzden popüler. Çünkü iptables karmaşasını daha okunabilir bir yapılandırma dosyasına çeviriyor ve özellikle cPanel/WHM gibi panellerle entegre çalışabiliyor. Ama dürüst olmak gerekirse, CSF’i kurup varsayılan ayarlarla bırakmak, kapıya güvenlikçi koyup “ama kimlik sormana da gerek yok” demekle aynı şey. İnce ayar şart.

Burada sık yapılan bir hatayı da netleştirelim: “Güçlü sunucu = yüksek CPU & RAM.” Güvenlik tarafında bu neredeyse tamamen yanlış. Güvenlikten patlayan sunucuların çoğu, işlemci veya RAM tavan yaptığı için değil, firewall doğru kurgulanmadığı için çöküyor. Yani saldırıyı içeri aldıktan sonra 64 GB RAM’in olmasının pek anlamı kalmıyor. Doğru firewall kuralı, yanlış konfigüre edilmiş güçlü sunucudan çok daha değerlidir.

Yapılandırma ve Yönetim: Adım Adım

Kaynak Yönetimi – Limitleri Zorlamayın

Firewall konuşurken kaynak yönetimi biraz “arka planda” kalıyor ama aslında sıkışma genelde burada başlıyor. Özellikle mod_security, CSF, LFD (Login Failure Daemon) gibi güvenlik katmanları çalışıyorsa, CPU ve I/O üzerindeki yük ciddi şekilde artabiliyor. İşin püf noktası şurada: Hem güvenlik kurallarını sıkı tutmak hem de sunucuyu boğmamak zorundasınız.

Genelde kullanıcılarımızdan duyduğumuz en büyük şikayet şu oluyor: “Sunucuda neredeyse kimse yok, ama load 10’un üzerinde.” Böyle durumlarda ilk suçlanan hep “hosting firması” oluyor ama çoğu vakada sıkıntı, log dosyalarının patlaması veya firewall’ın binlerce IP’yi kontrol etmeye çalışması. Özellikle CSF kullanıyorsanız, /etc/csf/csf.conf içindeki log ve connection limit ayarlarına göz atmak şart.

“Aşırı kaynak kullanımı” uyarısı aldığınızda ya da panelde load bir anda zıpladığında, panik yapmadan önce bakmanız gereken ilk yer log dizinleri ve özellikle de firewall ile ilgili loglar:

/var/log/lfd.log– LFD’nin aşırı tetiklenip tetiklenmediğini gösterir./var/log/messagesveya/var/log/syslog– Sistem seviyesinde olağan dışı bir şey var mı, burada görürsünüz.- Web sunucusu logları (

/var/log/apache2/access.logveya/usr/local/apache/logs/access_log) – DDoS’a yakın bir trafik patlaması var mı?

Aslında durum şöyle: Bazen firewall’ı “fazla paranoyak” ayarlayıp her küçük şüpheli istekte log tutturuyoruz ve saniyede yüzlerce satır yazılıyor. Disk I/O’yu yiyen de bu oluyor. Kaynağı korumak için güvenlik katmanlarını ölçülü tutmak şart.

Güvenlik Duvarı ve Port Ayarları

Dış dünyaya açık her port, açık bir penceredir. Çoğu saldırı bu pencereleri tek tek yoklayarak başlar. Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı tam da bu port mantığı üzerinde dönüyor. CSF tarafında bakmanız gereken temel dosya /etc/csf/csf.conf.

Özet mantık şu şekilde ilerlemeli:

- Sadece ihtiyacınız olan portları açın. SSH (22 yerine farklı bir port), HTTP (80), HTTPS (443), gerekiyorsa FTP(21), panel portları (2083, 2087 vb.) haricindekileri ciddi şekilde sorgulayın.

- SSH portunu varsayılandan çıkarın. 22 numaralı portu bırakmak, kapının üstüne “giriş buradan” yazmak gibi. CSF’de

TCP_INalanına yeni portu ekleyip,sshd_configiçinden portu değiştirerek başlayın. - Ülke bazlı engelleme gerekiyorsa, abartmayın. Tüm dünyayı engelleyip sadece tek ülkeye izin vermek kulağa hoş geliyor ama DNS, CDN ve global hizmetler için beklenmedik sorunlar çıkarabilir.

- Rate limiting (bağlantı hız limiti) ayarlarını aktif kullanın. Aynı IP’den kısa sürede aşırı bağlantı denemesi geldiğinde otomatik ban atmak, özellikle brute force saldırılarında çok etkili.

Hangi servislerin kapatılması veya değiştirilmesi gerektiğine gelirsek:

- Telnet: Varsa, koşulsuz kapatın. Telnet devri bitti, güvenli değil.

- FTP: Eğer SFTP veya FTPS kullanabiliyorsanız, düz FTP servisini mümkünse kapatın.

- SSH: Root login’i direkt açmak yerine, normal kullanıcı + sudo modeli kurun, portu değiştirin, mümkünse sadece key-based authentication kullanın.

- cPanel/WHM gibi paneller: Panellerin default portlarını firewall ile IP bazlı sınırlamak (örneğin sadece kendi IP’nizden erişim) ekstra bir kalkan sağlar.

Bu arada, firewall konfigürasyonlarıyla uğraşırken cPanel kullanıyorsanız, bazı gelişmiş ayarlar için doğrudan cPanel dokümantasyonuna göz atmak da faydalı olur. Panel, CSF gibi güvenlik çözümleriyle birlikte çalışırken beklenmedik etkileşimler doğurabiliyor.

Yazılım Uyumluluğu ve PHP/Veritabanı Seçimi

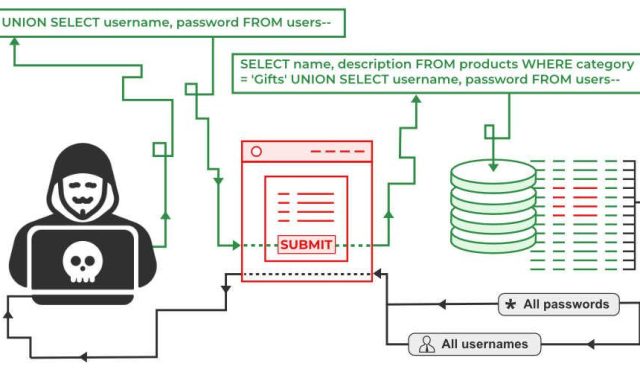

En güncel sürüm her zaman en iyisi mi? Güvenlik açısından genelde evet, ama uyumluluk tarafında işler biraz karışıyor. Dürüst olmak gerekirse, PHP 8.x ile yazılmamış bir uygulamayı “güncel olsun” diyerek oraya zorla taşımak, hem performans hem de güvenlik tarafında yeni açıklar çıkarabiliyor. Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı ne kadar iyi olursa olsun, zayıf bir uygulama kodu her şeyi bozabilir.

PHP ve veritabanı tarafında dikkat etmeniz gerekenler:

- Destek süresi bitmiş (EOL) PHP sürümlerini zorunlu değilseniz kullanmayın. Güvenlik yamaları gelmiyorsa, firewall sizi sınırlı ölçüde korur.

- Veritabanında uzak bağlantıları (remote MySQL) açmanız gerekiyorsa, IP bazlı kısıtlama ve güçlü parola şart. “%” ile tüm IP’lere izin vermek büyük risk.

Veritabanı optimizasyonu için basit ama altın bir kural: “Daha az sorgu, daha basit sorgu, daha doğru indeks.” Firewall ne kadar güçlü olursa olsun, uygulama her sayfada yüzlerce gereksiz sorgu atıyorsa, saldırı almadan bile sunucu yavaşlar. İyi indekslenmiş bir tablo ve önbellekleme (örn. Redis) çoğu güvenlik yükünü de hafifletir; çünkü saldırganın istismar edebileceği “yavaş sorgu” penceresini daraltmış olursunuz.

Uygulama: Kurulum ve Yayına Alma

Terminali açın, şu komutu girin demiyorum ama mantık şu: Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı için önce ortamı tanımlamanız gerek. Hangi paneli kullanıyorsunuz? cPanel mi, DirectAdmin mi, yoksa saf bir Ubuntu/CentOS mu? Ardından, mevcut firewall durumunu netleştirin: iptables açık mı, firewalld aktif mi, CSF zaten kurulu mu?

CSF kurulum mantığı genelde şöyle ilerler:

- Önce bağımlılıkları ve mevcut firewall servislerini kontrol edin. firewalld açıksa, CSF ile çakışmaması için pasif hale getirin.

- CSF’i kurduktan sonra

/etc/csf/csf.confdosyasındaki temel port ayarlarını (TCP_IN, TCP_OUT, UDP_IN, UDP_OUT) kendi senaryonuza göre düzenleyin. - LFD ayarlarından brute force, login denemeleri ve rate limiting sınırlarını belirleyin.

- Önce TESTING modunda çalıştırın. Böylece kendinizi sunucudan kilitlemeden, loglara bakarak nerede aşırı sıkı davrandığınızı görebilirsiniz.

Genelde 5 dakikadan fazla sürmez; ama o 5 dakika içinde hangi portları gerçekten kullandığınızı düşünmek, 5 ay sonra çıkacak büyük bir güvenlik krizini engelleyebilir. Eğer yönetilen bir alt yapı kullanıyorsanız, örneğin VDS sunucu veya Cloud sunucu tercih ettiyseniz, bu ayarların önemli bir kısmını panel üzerinden daha rahat yönetirsiniz.

Sık Karşılaşılan Sorunlar ve Pratik Çözümler

| Sorun | Muhtemel Neden | Çözüm |

|---|---|---|

| Site Yavaş Açılıyor | Zayıf önbellekleme veya yüksek sorgu sayısı | Redis/Litespeed Cache kurulumu yapın |

| Bağlantı Zaman Aşımı | Firewall engeli veya hatalı DNS | Port izinlerini kontrol edin |

Firewall tarafında biraz daha spesifik örnekler üzerinden gidelim:

- SSH’ye bağlanamıyorum → Çoğu zaman

TCP_INlistesindeki port eksik veya IP’niz CSF tarafından geçici banlanmıştır. İlk olarak/etc/csf/csf.allowiçine kendi IP’nizi ekleyip tekrar deneyin. - Mail gönderiliyor ama ulaşmıyor → 25, 465 veya 587 numaralı SMTP portlarının dışarıya (TCP_OUT) açık olduğundan emin olun. Bazı servis sağlayıcılar varsayılan olarak 25’i kısıtlar.

- Panel düzgün açılmıyor → cPanel/WHM, Plesk veya benzeri panellerin kullandığı özel portlar genelde unutuluyor. Panelin resmi port listesini kontrol edip CSF’de izin verin.

Sıkça Sorulan Sorular

CSF ve temel firewall ayarları gerçekten güvenli mi?

Evet, doğru yapılandırılmış bir CSF ve iyi düşünülmüş 5 temel firewall ayarı, tipik brute force ve port tarama saldırılarına karşı oldukça sağlam bir kalkan sağlar. Tabii ki “kur, unut” mantığı burada işlemiyor. Logları düzenli kontrol etmek, gereksiz açık port bırakmamak ve yazılımları güncel tutmak önemli ek önlemler.

Fiyat/Performans dengesini nasıl kurarım?

İşin gerçeği, her zaman en pahalı sunucu en güvenlisi değildir. Orta seviye bir web hosting veya iyi yapılandırılmış bir WordPress hosting paketi, kötü yapılandırılmış pahalı bir dedicated sunucudan çok daha güvenli olabilir. Başlangıçta yönetilen hizmetlerle ilerleyip, ihtiyaç büyüdükçe VDS/Cloud’a çıkmak maliyet ve güvenlik açısından dengeli bir yol.

Mevcut sitemi daha güvenli bir altyapiya taşımak zor mu?

Migration göz korkutuyor, farkındayım. Ama düzgün planlandığında sanıldığı kadar karmaşık değil. Özellikle DNS, SSL ve firewall kurallarını adım adım kopyaladığınızda, taşıma sırasında minimum kesintiyle ilerlenebiliyor. Bilhost tarafında taşıma işlemlerinde teknik ekip desteğiyle bu süreci büyük ölçüde otomatikleştiriyoruz. Dosyalar, veritabanı, e-posta hesapları ve temel güvenlik ayarları mümkün olduğunca sizin yerinize hazırlanıyor. Taşıma kararı verirken, altyapıyı ve destek seviyesini birlikte düşünmekte fayda var.

Sonuç

İşin özü şu: Sunucu Güvenliği İçin Olmazsa Olmaz 5 Firewall Ayarı, aslında karmaşık bir “siber güvenlik” masalından ziyade, çok temel mantıkların doğru uygulanması. Hangi portların açık kalacağına bilinçli karar vermek, CSF gibi araçları default ayarlarda bırakmamak, kaynak tüketimini izlemek ve uygulama katmanında güncel ama stabil sürümlerle ilerlemek. Tıpkı bir araba motoru gibi, sunucular da yüksek trafikte doğru soğutmaya ve doğru ayarlara ihtiyaç duyuyor.

Eğer burada konuştuğumuz ayarlardan herhangi birinde “ben bunu nereden kontrol edeceğim?” diye düşündüysen, yalnız değilsin. Biz bu soruları her gün duyuyoruz ve çözmek için buradayız. Bu arada, performansınızı artırmak için Güvenlik sayfamızdaki diğer çözümlere de bakabilirsiniz. Takıldığın noktaları yorumlarda sor, teknik detaya girmekten çekinmeyelim.