Öne Çıkanlar

- Brute force saldırıları, otomatik araçlarla çok sayıda kullanıcı adı/şifre kombinasyonunun denenmesiyle gerçekleşir; hedef odaklı olmayıp botnetler tarafından yaygın yapılır.

- Güçlü parola tek başına yeterli değil: 2FA, rate limiting, IP kısıtlaması, firewall ve fail2ban gibi katmanlı güvenlik önlemleri gerekir.

- SSH için port değiştirme, SSH key kullanımı ve sadece belirli IP’lere izin verme gibi önlemler saldırı yüzeyini ciddi oranda azaltır.

- Brute force, sadece güvenliği değil sunucu performansını da etkiler; log takibi, veritabanı indeksleme ve cache çözümleri performans sorunlarını azaltır.

Brute Force Saldırısı Nedir? Hakkında Bilmeniz Gerekenler

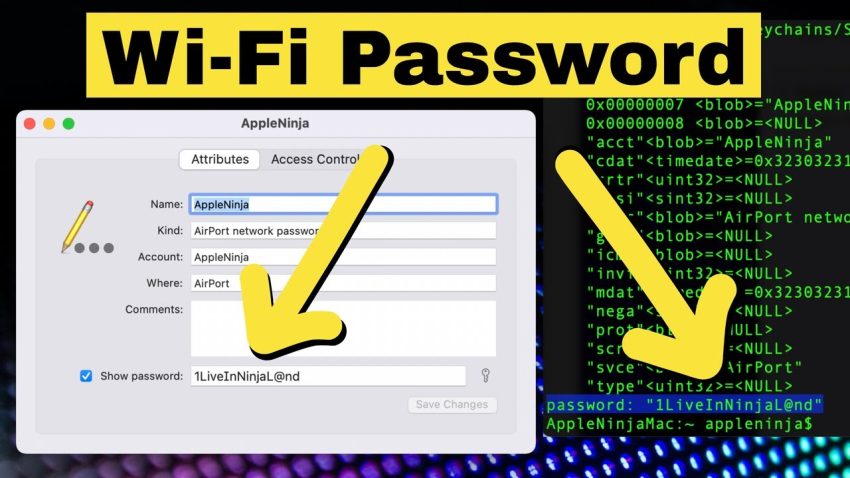

Brute Force saldırısı nedir? En basit haliyle: Birisinin, şifreni tahmin etmek için milyonlarca kombinasyonu art arda denemesi. Yani zekâdan çok kas gücüyle yapılan bir saldırı. Özellikle SSH, WordPress giriş ekranı, mail hesabı, hatta cPanel login gibi her yerde karşımıza çıkar. Sunucu yöneten herkesin log dosyalarında bol bol gördüğü şu klasik denemeler: “admin, test, user, root…”

İşin can sıkıcı tarafı, bu saldırıların çoğu çok akıllı olmak zorunda değil. Yeterince zaman, yeterince deneme ve zayıf bir parola varsa oyun biter. Dürüst olmak gerekirse, sen ne kadar iyi kod yazarsan yaz, giriş ekranında “123456” varsa, bütün sistemi çöpe atmış oluyorsun. Bu yazıda, hem yeni başlayanlara hem de gece 03:00’te fail2ban log’una bakanlara hitap edecek şekilde, brute force saldırılarını mantığıyla ve alınacak önlemlerle ele alacağız.

| Hizmet Türü | Web Hosting / VDS / Cloud Sunucu |

| Hedef Kitle | Bireysel kullanıcılar, geliştiriciler, KOBİ’ler |

| Zorluk Seviyesi | Orta |

| Öne Çıkan Özellik | Güvenlik |

Önce şunu netleştirelim: Brute Force saldırısı nedir sorusunun cevabı, “akıllı bir hack” değil; “sabırlı bir deneme yanılma”. Saldırgan tek tek veya otomatik scriptlerle kullanıcı adı ve şifre kombinasyonlarını dener. Çoğu zaman tek bir IP değil, yüzlerce, hatta binlerce farklı IP kullanılır. Amaç, hızla ve sessizce doğru kombinasyonu yakalamak.

Şöyle düşünün: Kapınızın anahtarını kaybettiniz ve biri elinde dev bir anahtarlıkla tüm anahtarları teker teker deniyor. Kapı her denemede kilitlenmiyor, polis çağrılmıyor, apartman hiç tepki vermiyor… İşte kötü senaryo bu. Kilidin (şifrenin) güçlü olması önemli ama tek başına yetmez; deneme sayısını sınırlamazsanız, en sağlam şifre bile teorik olarak kırılabilir.

Sektörde çok duyduğumuz yanlış bir efsane var: “Uzun şifre koydum, brute force bana işlemez.” Keşke öyle olsaydı. Güçlü parola elbette kritik, ama saldırgan dakikada binlerce deneme yapıyorsa ve hesabınızda 2FA, IP kısıtlaması, rate limit yoksa, risk devam ediyor. Aslında durum tam olarak şöyle: Güçlü parola zorunlu, ama iyi yapılandırılmış güvenlik katmanları olmadan tek başına konfor alanı sağlamıyor.

Bir de “Siteme kim uğraşacak ki?” diyenler var. Brute force saldırılarının büyük kısmı hedef odaklı bile değil; internette açık port arayan, login sayfası bulduğunda otomatik brute force’a başlayan botnet’ler var. Yani “küçük siteyim, bana sıra gelmez” diye bir şey yok. IP’niz görüldüyse, sıradasınız.

Yapılandırma ve Yönetim: Adım Adım

Kaynak Yönetimi – Limitleri Zorlamayın

Brute force saldırısı nedir diye sorduğumuzda çoğu kişinin aklına sadece güvenlik geliyor ama işin performans kısmı da var. Yüzlerce ya da binlerce başarısız oturum açma denemesi, CPU, RAM ve disk I/O tüketir. Özellikle paylaşımlı hosting veya küçük VDS’lerde bu saldırılar, sitede “yavaşlık” şikâyeti olarak geri döner.

Genelde kullanıcılarımızdan duyduğumuz en büyük şikâyet şu oluyor: “Sunucuya ekstra yük bindirecek bir şey yapmıyorum, ama load yüksek.” İşin püf noktası şurada: /var/log altındaki log dosyalarına bakmadan karar vermemek gerekiyor. SSH ile bağlanıp, örneğin CentOS/AlmaLinux için /var/log/secure, Debian/Ubuntu için /var/log/auth.log dosyalarına göz atın. Arka arkaya gelen “Failed password” satırları görüyorsanız, CPU’nun bir kısmı brute force’la boğuşuyor demektir.

Aşırı kaynak kullanımı uyarısı aldığınızda, panik yapmadan önce bakılacak ilk noktalardan biri tam olarak bu log dosyaları olmalı. Eğer burada yoğun bir brute force aktivitesi görüyorsanız, sorunu sadece “paket yükselterek” çözemezsiniz. Tıpkı bir araba motoru gibi, sunucular da yüksek devirde (trafikte) doğru soğutmaya (güvenlik önlemlerine) ihtiyaç duyar. Önce saldırıyı kısmak, sonra gerekiyorsa kaynak artırmak gerekir.

Güvenlik Duvarı ve Port Ayarları

Brute Force saldırısı nedir diye konuşuyorsak, firewall konuşmadan geçemeyiz. Dış dünyaya açık her port, açık bir penceredir. Birçok kullanıcı, gereksiz servisleri kapatmayarak saldırı yüzeyini büyütüyor. FTP, eski ve şifresiz kullanımda çok riskli; çoğu zaman SFTP (SSH üzerinden) ile tamamen değiştirilebilir.

SSH için temel tavsiyeler:

- Varsayılan 22 portunu değiştirin. Bu tek başına mucize yaratmaz ama otomatik bot saldırılarının ciddi kısmını keser.

- Parola ile giriş yerine SSH key tabanlı oturum açmayı zorunlu yapın. Parola saldırısı yoksa brute force etkisiz kalır.

- Firewall (CSF, UFW, firewalld, iptables) ile sadece belirli IP’lere SSH izni verin. Özellikle sabit IP’niz varsa, erişimi daraltmak altın değerinde.

Panel, mail ve admin girişleri için de aynı mantık geçerli. cPanel, Plesk, WordPress admin gibi alanları mümkünse:

- IP bazlı erişim kuralıyla sınırlandırın,

- Ek HTTP Auth (basic auth) katmanı ile koruyun,

- Fail2ban gibi araçlarla belli sayıda başarısız denemeden sonra IP’yi otomatik banlayın.

“Hangi servisleri kapatsam iyi olur?” diye sorarsanız: Aktif kullanmadığınız her şey. FTP, Telnet (hala açık olanlar var, maalesef), eski POP/IMAP servisleri, demo paneller… Hepsi potansiyel brute force hedefi. Özellikle VDS ya da Cloud sunucu kullanıyorsanız, başlangıçta minimum servis ile başlamak en sağlıklısı.

Yazılım Uyumluluğu ve PHP/Veritabanı Seçimi

Şimdi “Brute Force saldırısı nedir, PHP ile ne alakası var?” diye düşünebilirsiniz. Çok alakalı. Login işlemini yapan uygulamanın sürümü, kullandığı oturum yönetimi, rate limiting ve captcha desteği gibi özellikler, saldırıya karşı dayanıklılığı belirler.

En güncel sürüm her zaman en iyisi mi? Güvenlik tarafında genelde evet, ama “çıkar çıkmaz güncelle” kafası bazen baş ağrıtıyor. İşin püf noktası: Hem uygulama (örneğin WordPress, Laravel), hem de PHP/MySQL sürümleri için “desteklenen ve stabil” versiyonları kullanmak. Eski sürümler, bilinen açıklar nedeniyle brute force sonrası ele geçirilen hesapların yetki yükseltme (privilege escalation) saldırılarına açık olabilir.

Veritabanı tarafında ise bir “altın kural” var: Index’siz giriş tablosu olmaz. Kullanıcı tablonuzda username/email alanı indexli değilse, her login denemesi DB’ye ekstra yük bindirir. Brute force altında bu, veritabanını süründüren gizli nedenlerden biri haline gelir. Çok sorgu + zayıf index = hem yavaş site, hem saldırıya karşı savunmasız altyapı.

Bu arada, performansınızı artırmak için Güvenlik sayfamızdaki diğer çözümlere de bakabilirsiniz; çoğu zaman performans ve güvenlik el ele gider.

Uygulama: Kurulum ve Yayına Alma

Terminali açın, şu komutu girin demiyorum ama mantık şu: Brute force saldırısı nedir diye sorduktan sonra, savunmayı adım adım kurgulamak gerekir. Önce zayıf noktaları tespit edersin, sonra katmanlı savunma kurarsın.

Genel akış şöyle olabilir:

- Bağımlılıkları ve versiyonları kontrol et: OS güncellemeleri, panel güncellemeleri, PHP, veritabanı, web sunucusu (Apache/Nginx/LiteSpeed). Güvenlik yamaları uygulanmamışsa, brute force sonrası hesap ele geçirilince iş çok daha büyür.

- Giriş noktalarını listele: SSH, panel, admin panel, mail login, FTP vs. Her biri için ayrı koruma stratejisi düşün. En zayıf halka, zinciri belirler.

- Firewall ve rate limit yapılandır: CSF/UFW ile temel kuralları koy, fail2ban gibi araçlarla belirli sayıda başarısız denemeye otomatik ban kuralı ekle. WordPress için eklenti, panel için dahili güvenlik araçları kullanılabilir.

- 2FA ve güçlü parola politikası uygula: cPanel, WordPress, mail, ssh key… Giriş yaptığın her yerde mümkünse 2FA aç. Parola tekrar kullanımını bırak; aynı şifreyi 5 farklı yerde kullanıyorsan, brute force’a bile gerek kalmayabilir.

- Log’ları izlemeyi unutma: Bir kere yapılandırdım, bitti diye bir dünya yok. Özellikle ilk günlerde log dosyalarına bakmak, yanlış pozitif/negatifleri görmek için önemli. Genelde 5 dakikadan fazla sürmez ama olası felaketleri günlerce erkenden engellersin.

İşin özünde, kurulum aşamasında “brute force saldırısı nedir” sorusuna cevap verip önlem alan sistemler, canlıya geçtikten sonra çok daha az sürpriz yaşar. Sonradan toplamak her zaman daha maliyetli.

Sık Karşılaşılan Sorunlar ve Pratik Çözümler

| Sorun | Muhtemel Neden | Çözüm |

|---|---|---|

| Site Yavaş Açılıyor | Zayıf önbellekleme veya yüksek sorgu sayısı | Redis/Litespeed Cache kurulumu yapın |

| Bağlantı Zaman Aşımı | Firewall engeli veya hatalı DNS | Port izinlerini kontrol edin |

| SSH’ye Sürekli Giriş Denemesi Var | Brute force botları varsayılan 22 portunu tarıyor | SSH portunu değiştirin, parola ile girişi kapatıp sadece SSH key kullanın, fail2ban kurun |

| WordPress Admin’e Çok Fazla Hatalı Giriş | wp-login.php botlar tarafından hedef alınıyor | Admin URL’ini değiştirin, 2FA ekleyin, IP kısıtlaması ve captcha kullanın |

| Mail Hesapları Kilitleniyor | Yanlış şifreli sürekli POP/IMAP brute force denemeleri | Güçlü parola politikası uygulayın, şüpheli IP’leri firewall ile engelleyin, gerekirse portları değiştirin |

Sıkça Sorulan Sorular

Brute force saldırısı nedir, tamamen engellenebilir mi?

Tamamen “hiç deneme bile olmayacak” anlamında engellemek zor. İnternetteki botlar IP’nize ulaşabildiği sürece deneme yapmaya çalışacak. Ama doğru firewall, rate limit, 2FA ve güçlü parola politikası ile bu saldırıları pratikte etkisiz hale getirebilirsiniz. Özellikle SSL sertifikası ile iletişimi şifrelemek, ele geçirilen trafikle parola tahmin edilmesi ihtimalini de ciddi biçimde azaltır.

Fiyat/performans dengesini brute force’a karşı nasıl kurarım?

İşin doğrusu şu: Her sorun için daha büyük sunucu almak zorunda değilsiniz. Önce güvenlik katmanlarını kurun, log’ları izleyin, gereksiz servisleri kapatın. Hâlâ CPU/RAM yetmiyorsa, o zaman paketi yükseltin. Örneğin, paylaşımlı hostingde sınırda yaşıyorsanız, bir üst seviye web hosting paketine ya da daha fazla kontrol için VDS’e geçmek mantıklı olabilir. Ama önce yazılım ve güvenlik optimizasyonunu yapmadan donanımı büyütmek, motor yağını değiştirmeden daha büyük motor almak gibi.

Taşıma (Migration) işlemi zor mu? Brute force açısından ne fark eder?

Taşıma teknik olarak göz korkutucu görünebilir ama doğru araçlarla ve planlı yapıldığında oldukça kontrollü bir süreç. Bilhost tarafında, özellikle WordPress hosting ve klasik hosting taşıma işlemlerinde, brute force’a açık noktaları da gözden geçirerek taşıma yapmak mümkün. Yani sadece dosyalar ve veritabanı değil, aynı zamanda güvenlik katmanı da yeni ortama taşınır veya iyileştirilir. Biz, migration sırasında:

- Panel ve admin şifrelerinin güncellenmesini,

- SSL kurulum ve yönlendirmelerinin kontrolünü,

- Giriş noktalarında saldırı kayıtlarının analizini

dikkate alıyoruz. Kullanıcı tarafında ise çoğu zaman “DNS değiştir, test et, onayla” adımlarından öteye geçmiyor.

Sonuç

İşin özü şu: Brute force saldırısı nedir sorusunun cevabı, “şifreme birkaç kere yanlış girildi” kadar masum değil. Doğru yapılandırma yoksa, hem performansını hem güvenliğini yavaş yavaş kemiren bir süreç. Ama iyi haber şu; port ayarları, firewall, 2FA, güçlü parolalar ve düzenli log takibi ile bu saldırıları yönetmek, düşündüğünüzden daha kolay.

Teknoloji ne kadar karmaşık görünürse görünsün, doğru yapılandırma hayat kurtarır. Eğer bir yerde takılırsan biz buradayız, yorumlarda sorularını bekliyorum.