Öne Çıkanlar

- IP ban, istekleri network seviyesinde erken keserek PHP, veritabanı ve CPU/RAM üzerindeki yükü azaltır.

- Katmanlı savunma önemlidir: firewall, web sunucu filtreleri ve uygulama seviyesinde (WAF/güvenlik eklentileri) birlikte çalışmalıdır.

- Logları düzenli inceleyip önce geçici, sonra kalıcı ban uygulamak hatalı engellemeleri azaltır; araçlar: fail2ban, rate limiting, mod_security.

- IP ban tek başına tam koruma sağlamaz; VPN/proxy/botnet gibi yöntemler göz önünde bulundurularak 2FA, güncel yazılım ve SSL ile desteklenmelidir.

IP Adresi Engelleme (IP Ban) Hakkında Bilmeniz Gerekenler

IP Adresi Engelleme (IP Ban), kabaca istemediğiniz trafiği en ucuz yerden kesme yöntemidir. Neden ucuz diyorum? Çünkü bir IP’yi network seviyesinde bloke etmek, o isteğin PHP’ye, veritabanına, hatta bazen web sunucusuna bile ulaşmasını engeller. Yani CPU, RAM, disk I/O gibi kaynaklara daha az yük biner. Tıpkı site kapısına güvenlik koyup içeriye kadar giren herkesi kameradan takip etmek zorunda kalmamak gibi.

İhtiyaç nerede doğuyor? Genelde kullanıcılarımızdan duyduğumuz en büyük şikayet şu oluyor: “Trafiğim artmadı ama sunucu nefes almıyor, panel zor açılıyor.” Loglara baktığınızda aynı IP veya IP bloklarından gelen yüzlerce, binlerce istek görüyorsunuz. İşte burada IP ban, sorunun tam kalbine iniyor. Özellikle brute force login denemeleri, XML-RPC saldırıları, spam botlar ve scrapper’lar için IP engelleme çok kritik.

Bir efsaneyi de burada netleştirelim: “IP Adresi Engelleme (IP Ban) yaparsam tamamen güvende olurum.” Hayır, olmazsınız. Çünkü saldırganlar VPN, proxy, botnet gibi kaynaklar kullanabiliyor. Yani IP ban tek başına “sihirli kalkan” değil, ama iyi yapılandırılmış bir firewall ve uygulama güvenliği ile birlikte kullanıldığında saldırı maliyetini ciddi şekilde artıran bir katman. İşin püf noktası şurada: IP ban’ı akıllı kullanmak, her sorunda rastgele IP kara listeye atıp kendinizi de kilitlememek.

Yapılandırma ve Yönetim: Adım Adım

Kaynak Yönetimi – Limitleri Zorlamayın

IP Adresi Engelleme (IP Ban) aslında doğrudan kaynak yönetiminin bir parçası. Çünkü istemediğiniz trafiği ne kadar erken keserseniz, sunucu kaynaklarınız o kadar rahat eder. Özellikle paylaşımlı web hosting hizmetlerinde her ekstra sorgu; CPU limiti, giriş işlemi limiti ve I/O limitini zorlar. Sunucuya “gereksiz misafir” almazsanız, meşru kullanıcıların sayfaları daha hızlı açılır.

Şöyle düşünün: Sunucunuz bir otel, RAM odalar, CPU ise resepsiyon. Botlar resepsiyonu meşgul ederse odalar boş olsa bile gerçek müşteriler bekler. Rate limiting, fail2ban, mod_security gibi araçlar tam da bu resepsiyon trafiğini yönetiyor. Özellikle fail2ban, logları tarayıp belirli sayıda hatalı deneme yapan IP’leri otomatik olarak banlayarak hem zaman kazandırıyor hem de “log bekçiliği” yapma derdini azaltıyor.

“Aşırı kaynak kullanımı” uyarısı geldiğinde panik yapmadan önce bakılacak ilk dosya genelde access log’tur. Apache kullanıyorsanız access_log, Nginx kullanıyorsanız access.log dosyasında, saniyede onlarca istek atan IP’ler hemen göze çarpar. Dürüst olmak gerekirse, çoğu zaman “site çok trafik alıyor” diye açılan ticket’ların arkasından tek bir IP’den gelen saldırı çıkıyor. İyi bir IP ban kuralıyla bu yükü birkaç saniyede kesebilirsiniz.

Güvenlik Duvarı ve Port Ayarları

Dış dünyaya açık her port, açık bir penceredir. IP Adresi Engelleme (IP Ban) işini ciddiye alıyorsanız ilk bakacağınız yer de firewall’dur. VDS veya cloud sunucu kullanıyorsanız ufw, firewalld veya iptables gibi araçlarla IP bazlı engelleme kuralları oluşturabilirsiniz. Mantık basit: Belirli bir IP veya IP bloğu bu porta gelemez, nokta.

Burada birkaç pratik nokta var:

- SSH portunu mümkünse 22’den farklı bir porta taşıyın. Bu tek başına mucize yaratmaz ama otomatik taramaların büyük bir kısmını elemine eder.

- Sadece sizin kullanacağınız servisleri dış dünyaya açın. Örneğin, MySQL’i internete açmak yerine sadece localhost veya belirli IP’lere izin verin.

- FTP yerine mümkünse SFTP kullanın ve gerekiyorsa FTP portlarını firewall ile sıkılaştırın.

- Panel (cPanel, Plesk vb.) IP’lerinizi whitelist’e alın, bilmediğiniz IP’lerden gelen panel giriş denemelerini fail2ban ile otomatik IP ban’a gönderin.

İşin püf noktası şu: IP ban kurallarını katmanlı düşünün. Network seviyesinde (firewall), web sunucu seviyesinde (Apache/Nginx), uygulama seviyesinde (WordPress güvenlik eklentileri, WAF) hepsinin küçük küçük katkısı var. Sadece birine yüklenirseniz ya gereksiz CPU tüketirsiniz ya da saldırganların aradan sızdığı bir boşluk bırakırsınız.

Yazılım Uyumluluğu ve PHP/Veritabanı Seçimi

IP Adresi Engelleme (IP Ban) deyince herkesin aklına sıkıştırılmış bir .htaccess dosyası geliyor ama iş burada bitmiyor. Çünkü IP ban mekanizmalarını yöneten yazılımlarınızın (WAF, güvenlik eklentileri, panel modülleri) kullandığınız PHP ve veritabanı sürümleriyle uyumlu olması gerekiyor.

En güncel sürüm her zaman en iyisi mi? Güvenlik açısından çoğu zaman evet, stabilite açısından “duruma göre değişir”. Örneğin, en yeni PHP sürümü bazı eski güvenlik eklentilerinizle uyumsuz olabilir, IP ban kuralı yazıyormuş gibi görünür ama arka planda tetiklenmez. Bu da “banladım sanıyordum ama saldırgan hâlâ içeride” senaryosuna döner.

Veritabanı tarafında ise basit bir altın kural vereyim: Sorgu sayısını düşür, index’i unutma. Özellikle IP log’ları, giriş denemeleri ve saldırı kayıtlarını tutan tablolar büyüdükçe index yapısı zayıfsa sitenin geneli yavaşlamaya başlar. Tıpkı araba motoru gibi, sunucular da yüksek trafikte doğru soğutmaya (yani optimize sorgulara ve index’lere) ihtiyaç duyar. Sadece IP ban değil, tüm güvenlik modülleriniz performanslı bir veritabanı üzerinde çok daha sağlıklı çalışır.

Uygulama: Kurulum ve Yayına Alma

Teoriyi bir kenara bırakıp pratiğe gelelim. Terminali açın, şu komutu girin demiyorum ama mantık şu: Önce hangi seviyede IP Adresi Engelleme (IP Ban) yapacağınıza karar verin. Network seviyesinde mi, web sunucusunda mı, yoksa uygulama içinde mi?

Örneğin shared hosting kullanıyorsanız çoğu zaman cPanel içindeki “IP Blocker” gibi araçlarla deny from IP mantığıyla çalışan kurallar eklersiniz. Arka planda bu kurallar genelde .htaccess veya sunucu konfigürasyonuna yazılır. VDS veya cloud sunucuda ise önce firewall katmanını düşünürsünüz: iptables/ufw ile IP’yi kesersiniz, sonra gerekirse Nginx/Apache level’da ek filtreler koyarsınız.

Genelde süreç şöyle ilerler:

- Logları inceleyin: Saldıran veya aşırı istek atan IP/bloklarını tespit edin.

- Bu IP’leri önce geçici ban listesine alın (örneğin fail2ban ile 1 saatlik ban).

- Tekrar eden saldırılarda bu IP veya IP aralığını kalıcı IP ban listesine taşıyın.

- Uygulama katmanında (örneğin WordPress) WAF veya güvenlik eklentisiyle pattern bazlı filtreler ekleyin.

Genelde 5 dakikadan fazla sürmez, ama asıl zaman alan kısım karar vermek: “Bu IP’yi gerçekten tamamen kesmeli miyim, yoksa sadece hızını mı azaltmalıyım?” İşte burada deneyim devreye giriyor. Üretim ortamında körü körüne IP ban yapmak yerine, önce kısa süreli banlarla durumu gözlemlemek her zaman daha sağlıklıdır.

Sık Karşılaşılan Sorunlar ve Pratik Çözümler

| Hizmet Türü | Hosting / VDS / Cloud Sunucu |

| Hedef Kitle | Geliştirici, Bireysel, KOBİ ve Kurumsal |

| Zorluk Seviyesi | Orta |

| Öne Çıkan Özellik | Güvenlik ve Kaynak Koruma |

Detaylı sorun/çözüm tablosu:

| Sorun | Muhtemel Neden | Çözüm |

|---|---|---|

| Site Yavaş Açılıyor | Zayıf önbellekleme veya yüksek sorgu sayısı | Redis/Litespeed Cache kurulumu yapın |

| Bağlantı Zaman Aşımı | Firewall engeli veya hatalı DNS | Port izinlerini kontrol edin |

| Gerçek Kullanıcılar da IP Ban’a Takılıyor | Aşırı agresif firewall kuralı veya ülke bazlı engelleme | Logları inceleyin, güvenilir IP’leri whitelist’e alın, ülke bazlı engellemeleri dikkatle daraltın |

| Brute Force Saldırıları Bitmiyor | Sadece uygulama seviyesinde engelleme, firewall’da kural yok | Fail2ban veya benzeri bir sistemle SSH/panel/login için otomatik IP Adresi Engelleme (IP Ban) tanımlayın |

| Sunucu Kaynakları Tavan Yapıyor | Botnet kaynaklı DDoS benzeri trafik, loglarda yoğun IP çeşitliliği | Öncelikle ağ seviyesinde rate limit ve firewall kuralları; gerekirse üst seviye DDoS koruma hizmetleriyle entegrasyon |

Sıkça Sorulan Sorular

IP Adresi Engelleme (IP Ban) güvenli mi?

Doğru yapılandırıldığında oldukça güvenli. Hatta en temel güvenlik katmanlarından biri. Ancak sadece IP ban’a güvenmek yerine, SSL zorunluluğu, güçlü parolalar, 2FA ve güncel yazılım kullanımıyla desteklemek gerekiyor. Örneğin sitenize mutlaka bir SSL sertifikası ekleyip trafiği şifrelemeniz, IP engellemenin yanına güçlü bir ikinci kilit koymak gibi.

Fiyat/Performans dengesini nasıl kurarım?

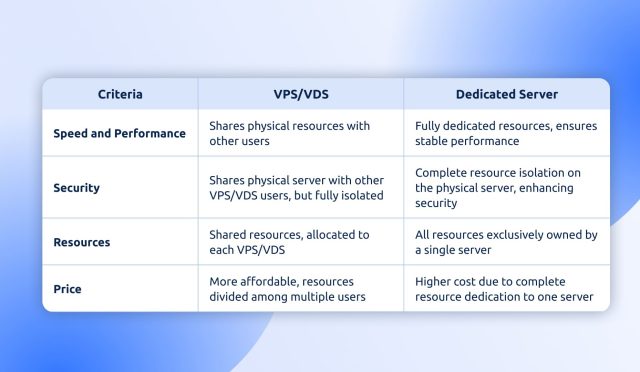

Dürüst olmak gerekirse, çoğu zaman daha pahalı sunucu almak yerine mevcut sunucunuzda akıllı IP Adresi Engelleme (IP Ban) ve önbellekleme yapmak daha fazla performans kazandırır. Yine de trafik hacminiz gerçekten yüksekse, iyi yapılandırılmış bir VDS veya cloud sunucu çözümüne geçmek, firewall ve WAF kurallarıyla birlikte çok daha dengeli bir yapı sunar. İhtiyacınıza göre shared hosting, WordPress odaklı barındırma ya da VDS arasında seçim yaparken kaynak ihtiyacınız ve güvenlik ihtiyaçlarınızı birlikte düşünün; hepsi için Bilhost tarafında hazır paketler mevcut.

Taşıma (Migration) işlemi zor mu?

İşin teknik tarafına dışarıdan bakınca korkutucu görünüyor, haklısınız. IP ban kuralları, firewall ayarları, panel konfigürasyonları derken kafa karışabiliyor. Ama iyi haber şu: Bilhost altyapısında taşıma sürecinde hem site dosyalarınız hem de temel güvenlik ayarlarınız kontrollü şekilde aktarılıyor, ek IP Adresi Engelleme (IP Ban) kuralları da adım adım yeniden uygulanıyor. Yani “taşırsam tüm güvenlik ayarlarım bozulur mu?” sorusu sandığınız kadar dramatik değil. Bu arada, performansınızı artırmak için Hosting sayfamızdaki diğer çözümlere de bakabilirsiniz.

Daha detaylı teknik dökümantasyon görmek isteyenler için de cPanel tarafındaki resmi güvenlik ve IP engelleme dökümanları iyi bir referans: cPanel Belgeleri üzerinden panel seviyesinde IP bloklama mantığını derinlemesine inceleyebilirsiniz.

Sonuç

İşin özü şu: IP Adresi Engelleme (IP Ban), düzgün kullanıldığında hem güvenliği artıran hem de performansı hissedilir şekilde iyileştiren bir araç. Karmaşık gibi görünse de mantık basit: Kimi içeri alacağınıza, kimi kapıdan çevireceğinize siz karar veriyorsunuz. Firewall, .htaccess, WAF, panel araçları… Hepsi aynı hikâyenin farklı katmanları. Teknoloji ne kadar karmaşık görünürse görünsün, doğru yapılandırma hayat kurtarır. Eğer bir yerde takılırsanız biz buradayız, yorumlarda sorularınızı bekliyorum.