Öne Çıkanlar

- DDoS saldırıları hedef seçmeksizin kaynak tüketmeyi amaçlar; doğru yapılandırma ve katmanlı önlemlerle büyük kısmı kapıda engellenebilir.

- Kaynak yönetimi (CPU, RAM, I/O, bağlantı limitleri) ve izleme, yanlış alarmı önler ve saldırılara dayanıklılığı artırır.

- Firewall, rate limiting, WAF ve sağlayıcı seviyesindeki DDoS koruması beraber kullanıldığında en etkili sonuç alınır.

- Yazılım optimizasyonu (PHP, veritabanı, sorgu optimizasyonu) ve doğru altyapı seçimi saldırı etkisini azaltır.

DDoS Saldırılarından Korunma Yolları Hakkında Bilmeniz Gerekenler

DDoS saldırılarından korunma yolları dendiğinde çoğu kişinin aklına ilk olarak “Benim siteyi niye hedef alsınlar ki?” sorusu geliyor. Gerçek şu ki, saldırganın senin markanla özel bir derdi olması gerekmiyor. Amaç çoğu zaman sadece kaynak tüketmek, bant genişliğini doldurmak ve sistemi dizlerinin üzerine çöktürmek. Bir WordPress blogu da olsan, yüksek trafikli bir e-ticaret sitesi de olsan, IP’n internette görünür olduğu anda oyuna dahil oluyorsun. İşin güzel yanı şu: Doğru yapılandırma ve birkaç akıllı katmanlı önlemle, bu saldırıların büyük bir kısmını daha kapıya gelmeden eleyebilirsin. Hem cPanel paneliyle uğraşanlar hem de SSH’de log kovalayanlar için, gel bunu adım adım sadeleştirelim.

| Özellik | Değer |

|---|---|

| Hizmet Türü | Web Hosting / VDS / Cloud Sunucu |

| Hedef Kitle | Bireysel, Kurumsal, Geliştirici ve Ajanslar |

| Zorluk Seviyesi | Orta / İleri (Sunucu erişim seviyesine göre) |

| Öne Çıkan Özellik | Güvenlik ve Süreklilik (Uptime) |

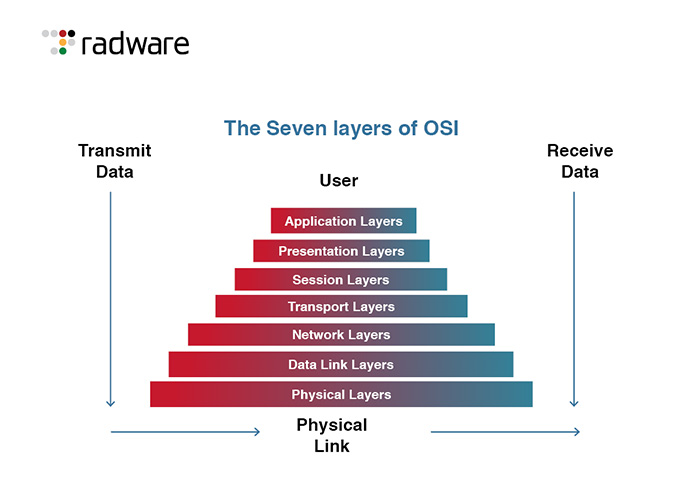

Önce resme uzaktan bakalım: DDoS (Distributed Denial of Service), kabaca “kaynaklarını tüketerek hizmet veremez hale getirme” saldırısı. Siteni hack’lemeye çalışmıyorlar, içeriğini çalmaya da çalışmıyorlar. Sadece kapıya o kadar çok sahte ziyaretçi yığıyorlar ki, gerçek kullanıcıya sıra gelmiyor. Tıpkı bir mağazanın içine 500 tane sahte müşteri sokup kasaya ulaşmak isteyen gerçek müşterileri engellemek gibi.

Dürüst olmak gerekirse, DDoS saldırılarından korunma yolları sadece “güçlü sunucu al geçer” gibi basit değil. Hatta çoğu zaman yanlış bilinen efsane şu: “Daha büyük paket, daha çok CPU, daha fazla RAM alırsam saldırı beni etkilemez.” Keşke öyle olsaydı. İşin aslı şu: DDoS kapasiteye abanır, bant genişliğini ve bağlantı sayısını hedef alır. Sen sadece donanımı büyütürsen saldırgan da trafiği büyütür. Çözüm, tek bir noktayı değil, katman katman ağı, uygulamayı ve servisleri korumaktan geçiyor.

Bir diğer hata da her yavaşlamayı DDoS sanmak. Genelde kullanıcılarımızdan duyduğumuz en büyük şikayet şu oluyor: “Abi site yine yavaş, kesin saldırı var.” Log’a bakıyoruz, aslında olay ağır bir SQL sorgusu veya gereksiz eklentiler. Şöyle düşünün: Her öksürük grip değildir; her trafik artışı da DDoS değildir. Önce teşhisi doğru koymak gerekiyor.

Yapılandırma ve Yönetim: Adım Adım

Kaynak Yönetimi – Limitleri Zorlamayın

DDoS saldırılarından korunma yolları içinde en sık göz ardı edilen kısım, temel kaynak yönetimi. Sunucu zaten CPU’da %90, RAM’de %85 sürünüyorsa, ufak bir trafik dalgalanması bile sana DDoS gibi görünür.

İşin püf noktası şurada: Stabil çalışan bir sistem, ani trafikte de daha dayanıklıdır. Tıpkı bir araba motoru gibi, sunucular da yüksek devirde (trafikte) doğru soğutmaya (kaynağa) ihtiyaç duyar.

- CPU ve RAM kullanımı:

- cPanel kullanıyorsan “Kaynak Kullanımı” (Resource Usage) ekranına bak. Sık sık limiti zorluyorsan, önce cache ve sorgu optimizasyonuna odaklan.

- Sunucu yönetiyorsan,

top,htopveyaatopile en çok CPU/RAM yiyen servisleri izle.

- I/O ve disk bekleme: Yoğun I/O, özellikle WordPress + paylaşımlı hosting kombinasyonunda işi bitirir. Gerekli olmayan log’ları kıs, cache’i RAM tabanlı (Redis, Memcached) kullan.

- Bağlantı limiti: Web sunucun (Nginx, LiteSpeed, Apache) eş zamanlı bağlantı limitlerini çok düşük tutarsan normal trafik bile 503 verebilir; çok yüksek tutarsan saldırıda boğulursun. Dengede tut.

“Aşırı kaynak kullanımı” uyarısı geldiğinde panik yapmadan önce bakacağın ilk yer access.log veya error.log dosyaları olsun. Çünkü buradan hızla şunu anlarsın: Gerçekten anormal bir istek yağmuru mu var, yoksa bir eklenti/tema saçmalayıp döngüye mi girmiş.

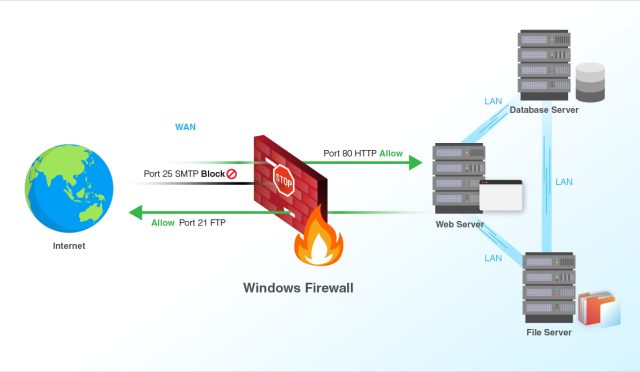

Güvenlik Duvarı ve Port Ayarları

Şöyle düşünün: Dış dünyaya açık her port, ofiste açık unutulmuş bir pencere gibidir. İçeri hava da girer, hırsız da. DDoS saldırılarından korunma yolları içinde firewall, senin kapıdaki güvenlik görevlin.

- Temel firewall kullanımı:

- cPanel sunucularda genelde CSF (ConfigServer Security & Firewall) kullanılır. IP rate-limit, connection-limit ayarlarını mantıklı seviyelere çekmek, basit layer-4 DDoS’ların çoğunu hafifletir.

- Cloud altyapısı kullanıyorsan, sağlayıcının network firewall kurallarından IP bloklama, port açma/kapama işini yönet.

- SSH portunu değiştir: 22 numaralı kapı internette herkesin bildiği otoban. Portu değiştirmek tek başına güvenlik çözümü değil ama brute-force ve basit bot trafiğini ciddi azaltır.

- Gereksiz servisleri kapat:

- Kullanmıyorsan FTP/POP3/IMAP gibi servisleri devre dışı bırak.

- phpMyAdmin, panel girişleri gibi noktaları IP kısıtlamasıyla koru.

- Rate limiting ve connection limiting:

- Nginx veya LiteSpeed’de tek IP’den belirli saniyede belli sayıda isteğe izin ver. Örneğin, aynı IP 1 saniyede 50 istek atıyorsa bu normal kullanıcı davranışı değildir.

Burada önemli bir nokta: Her sıkılaştırma gerçek kullanıcıyı da etkileyebilir. Log’ları takip edip ayarları birkaç gün boyunca inceleyerek kademeli sıkılaştırma yapmak daha sağlıklı.

Yazılım Uyumluluğu ve PHP/Veritabanı Seçimi

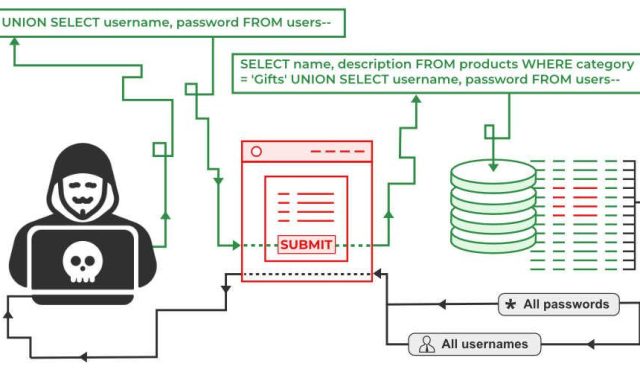

DDoS saldırılarından korunma yolları dendiğinde çoğu kişi sadece firewall konuşuyor; yazılım tarafı es geçiliyor. Oysa zayıf, ağır çalışan bir uygulama, saldırı olmasa bile kendi kendine “mini DDoS” yaşıyor.

“En güncel sürüm her zaman en iyisi” konusu da biraz tartışmalı. PHP tarafında genelde son iki ana sürüm hem güvenlik hem performans açısından mantıklı tercih. Ama:

- Eski CMS/eklenti kullanıyorsan, en güncel PHP sürümünde patlayabilir. Bu durumda önce yazılımı güncelle, sonra PHP’yi yükselt.

- MySQL/MariaDB tarafında da “en yeni” sürüm yerine, stable ve yaygın kullanılan bir versiyon seçmek üretim ortamında daha güvenli olur.

Veritabanı optimizasyonu için altın kural şu: “Sorgu sayısını ve dönen veri miktarını azalt, gerisini sunucu zaten halleder.”

- Gereksiz

SELECT *sorgularından kaçın. - En sık kullanılan sorgular için uygun index ekle.

- WordPress kullanıyorsan, veritabanını şişiren log ve revision eklentilerini temizle.

Şunu unutma: Optimizasyonsuz bir veritabanı, DDoS saldırısı olmasa bile yoğun trafikte sana aynı acıyı yaşatır.

Uygulama: Kurulum ve Yayına Alma

Şimdi teoriyi biraz pratiğe dökelim. Terminali açın, şu komutu girin demiyorum ama mantık şu:

- Önce altyapıyı seç: Paylaşımlı web hosting mi, izole VDS mi, yoksa ölçeklenebilir cloud sunucu mu? DDoS’a karşı en sağlıklı yaklaşım, network seviyesinde koruma sunan bir altyapı seçmek. Yani iş sadece sunucuya değil, sağlayıcının network mimarisine de bakıyor.

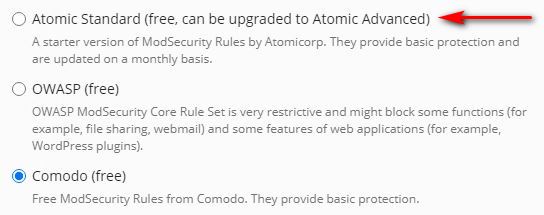

- Bağımlılıkları kontrol et: Web sunucun, PHP versiyonun, veritabanın uyumlu mu? Ekstra güvenlik yazılımları (WAF, ModSecurity, Fail2Ban vs.) destekleniyor mu? Kurulu sistemin neyi kaldırıp neyi kaldıramayacağını bilmek bile başlı başına korumadır.

- Firewall ve WAF’i devreye al:

- Sunucu seviyesinde firewall (CSF, iptables, cloud firewall) kur.

- Uygulama seviyesinde WAF (ModSecurity, LiteSpeed WAF veya harici bir bulut WAF) kullan. Bu katman, HTTP FLOOD gibi uygulama seviyesinde DDoS’lara karşı ciddi fark yaratır.

- Config dosyalarını düzenle:

- Web sunucusunda connection limit, timeout, keep-alive, request body size gibi değerleri aşırı uçlara kaçmadan optimize et.

- PHP-FPM havuz ayarlarında (pm.max_children, pm.max_requests vb.) hem saldırıda çökmesin hem de gereksiz kaynak yemesin diye orta yol bul.

- Log ve izleme araçlarını aç: Aklında kalsın, izlemeyemediğin sistemi koruyamazsın. Basit bir monitoring ile (ping, HTTP kontrol, response time) anlık durumu takip et.

Genelde bu temel yapılandırmalar, panel seviyesinde çalışan biri için 10–15 dakika, sunucu yöneten biri için 5 dakikadan fazla sürmez. İlk kurguyu doğru yaparsan, sonrasında sadece ince ayarlarla devam edersin.

Sık Karşılaşılan Sorunlar ve Pratik Çözümler

| Sorun | Muhtemel Neden | Çözüm |

|---|---|---|

| Site Yavaş Açılıyor | Zayıf önbellekleme veya yüksek sorgu sayısı | Redis/Litespeed Cache kurulumu yapın |

| Bağlantı Zaman Aşımı | Firewall engeli veya hatalı DNS | Port izinlerini kontrol edin |

DDoS saldırılarından korunma yolları içinde bu tabloyu biraz genişletebiliriz:

- CPU aniden %100 oluyor:

- Muhtemel neden: HTTP FLOOD (özellikle tek bir sayfaya yoğun istek) veya sorunlu bir eklenti.

- Çözüm: access log’dan en çok istek alan URL ve IP’leri tespit et, WAF kuralı veya firewall IP block ile filtrele.

- Sunucu ping’e cevap veriyor ama site açılmıyor:

- Muhtemel neden: Web servis (Apache, Nginx, LiteSpeed) çökmüş, restart bekliyor.

- Çözüm: Servis log’una bak, otomatik restart mekanizmasını (systemd, monit vb.) devreye al.

- Aralıklı erişim sorunları:

- Muhtemel neden: Network tarafında rate limiting veya upstream DDoS mitigation devrede.

- Çözüm: Sunucu sağlayıcınla iletişime geç, DDoS koruma profili ve limitlerini kontrol ettir.

Sıkça Sorulan Sorular

DDoS korumalı hosting gerçekten güvenli mi?

DDoS korumalı hosting gerçekten güvenli mi?

Tamamen “dokunulmaz” değilsin, bu işte %100 yok. Ama network seviyesinde DDoS filtresi, akıllı firewall kuralları ve uygulama tarafında WAF kullandığında, saldırıların çok büyük kısmını hissetmeden atlatırsın. Özellikle kurumsal projelerde, hem SSL sertifikası hem de DDoS korumalı altyapıyı birlikte düşünmek gerekiyor. Güvenli bağlantı + kesintisizlik, işin iki ayağı.

Fiyat/Performans dengesini nasıl kurarım?

Fiyat/Performans dengesini nasıl kurarım?

İşin doğrusu, küçük bir blog için ağır DDoS appliance’larına da, 1 Gbps özel hatlara da ihtiyacın yok. Trafiğine, işinin kritikliğine ve hedef kitlene göre seçim yapmalısın. Basit bir WordPress sitesi için optimize edilmiş bir WordPress hosting planı + temel WAF çoğu senaryoda gayet yeterli. E-ticaret, kurumsal uygulama gibi kritik projelerde ise en azından VDS veya cloud altyapıya çıkmak, IP tabanlı firewall ve ekstra DDoS katmanı eklemek mantıklı.

Taşıma (Migration) işlemi zor mu?

Taşıma (Migration) işlemi zor mu?

Aslında durum tam olarak şöyle: İşin içindeysen kolay, ilk defa yapıyorsan karmaşık görünebilir. DDoS saldırılarından korunma yolları kapsamında sağlayıcı değiştirirken en çok korkulan şey “Taşırken site çöker mi?” sorusu. Doğru planlama ile hayır. Biz, Bilhost tarafında genelde şu şekilde ilerliyoruz: Önce dosya ve veritabanı kopyalanır, test alanında site ayağa kaldırılır, DNS yönlendirmesi en son yapılır. Kullanıcı olarak çoğu zaman tek yapman gereken, bize mevcut erişim bilgilerini vermek ve DNS değişikliğini onaylamak. Geri kalan kısmı teknik ekip hallediyor.

Bu arada, performansınızı artırmak için Güvenlik sayfamızdaki diğer çözümlere de bakabilirsiniz. Hem uygulama güvenliği hem de sunucu sertleştirme tarafında işine yarayacak pek çok başlık bulacaksın.

Sonuç

İşin özü şu: DDoS saldırılarından korunma yolları karmaşık gibi görünse de, temel mantık hep aynı: Fazla ve sahte trafiği mümkün olduğunca dış halkada durdur, içeri giren trafiği de akıllı kurallarla filtrele ve arkadaki uygulamayı olabildiğince hafif ve optimize tut. Donanımı büyütmek tek başına çözüm değil; yapılandırma, izleme ve doğru altyapı seçimiyle birlikte anlam kazanıyor. Eğer bir yerde takılırsan biz buradayız, yorumlarda sorularını bekliyorum.